サイバーセキュリティに関するリスクが高まるにつれ、インターネット通信の安全性を担保するセキュアな接続方法に対する関心が高まってきている。しかし、メールの設定をはじめ、「なんとなく」というレベルで暗号化通信の方法を選択していることも少なくないだろう。この記事では、暗号化通信の主要技術であるSSLとTLSの概要と違いを解説する。合わせてSSLに潜む脆弱性の問題や、VPNを併用して安全性を高める取り組みも紹介したい。

SSLとTLSでは何が異なるのか?

SSL(Secure Sockets Layer)とは、盗聴や改ざん、なりすましを防ぐことを目的とした暗号化通信のプロトコルのこと。SSLによる通信は、Webサイトへのアクセス、メールやFTP(File Transfer Protocol)、VPN(Virtual Private Network)などで利用されている。特に、ECサイトのような個人情報を取り扱うサイトの場合、SSLの導入はもはや欠かせない。SSL対応しているWebサイトではWebブラウザーのアドレスバーに鍵のマークが表示されるため、一般ユーザーにもSSLの認知は浸透しつつある。

SSL通信は、WebサイトとWebブラウザー間の通信だけではなく、メールサーバーでも利用されてきた。メールクライアントとメールサーバー間のSSL通信においては、受信時の「POP over SSL」、送信時の「SMTP over SSL」の設定が可能となっている。メール送信時に自動で暗号化されるため、ユーザー及び管理者にとっても利便性が高く、運用負荷が少ないというメリットがある。

インターネットで個人情報や機密情報がやり取りされる機会が増えるにつれ、暗号化通信の技術が進歩してきた。その技術の進歩に合わせ、SSLの規格は以下のように発展してきている。

| SSL1.0、SSL2.0 | 1990年代に発表 |

|---|---|

| SSL3.0 | 1995年にリリースされたが、現在は利用禁止 |

| TLS 1.0 | 1999年に発表され、SSLから移行 |

| TLS 1.1 | 2006年に発表 |

| TLS 1.2 | 2008年に発表 |

| TLS 1.3 | 2018年に発表 |

実は、最近では元々のSSLと言われた規格の利用は非推奨となっており、SSLを改良した後継の規格であるTLS(Transport Layer Security)が一般的に利用されている。しかし、SSLが先行して普及した関係から、一般的な通称としてSSLという名称が利用されるに至っている。そのため、記述される場合に「SSL/TLS」と併記されることも少なくない。この記事では以下、「SSL」を総称として使用する。

サーバー証明書を介した暗号化通信を実現する仕組み

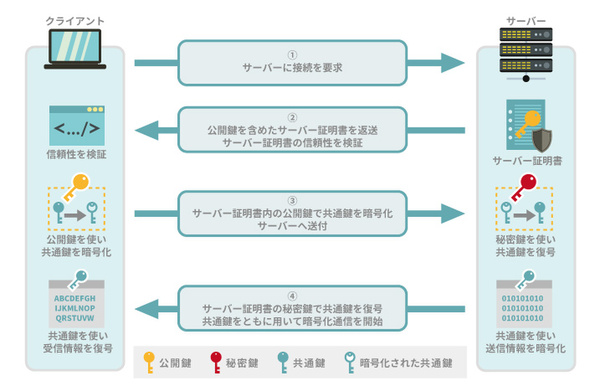

SSL通信を行う際は、サーバーとクライアントで以下のやり取りがなされる。共通鍵暗号方式と秘密鍵暗号方式の双方を組み合わせているのが特徴と言える。

上記のような複雑な仕組みになっているのは、通信に関わるさまざまな脅威を防ぐためだ。まず、サーバー証明書の公開鍵を使った暗号化通信によって盗聴を防ぐ。また、暗号化通信にハッシュ関数を含めることで、通信途中での改ざんを検知する。なお、サーバー証明書は、第三者機関がサイト運営元を保証するもので、なりすましの対策となる。

サーバー証明書は、認証のレベルによって種類が異なる。導入する用途や予算に応じて適切なレベルを選択すると良いだろう。以下に各レベルの概要を紹介する。

・ドメイン認証(DV)

ドメイン名の利用権を認証する。低価格であり、短期間でも容易に取得できるのが特徴である。SSLの暗号化を目的とするので、サイト運営元を保証して「なりすまし」を防ぐ効果は極めて限定的となる。最近では「Let’s Encrypt」など無料で利用できるサーバー証明書もあるが、基本的にDVタイプに該当する。証明書のレベルとしては高くないため、社内サーバー、メールサーバー等に適した認証レベルと言える。

・企業実在認証(OV)

ドメイン名の利用権に加え、Webサイトの運営組織が実在することを証明する。登記事項証明書や電話確認を元に審査が実施されるため、信頼性が高い。法人のコーポレートサイトや会員情報を保持するWebサービスなどに利用され、ユーザーからの信頼性を向上させる効果が期待できる。

・EV認証(EV)

EVはExtended Validationの略であり、企業実在認証よりも厳格な審査が必須となる。Webサイトの運営組織が信頼できる点を証明するため、組織の物理的存在、承認者・署名者の認証などが行われる。ECサイトやオンライン・バンキングなど、強固なセキュリティが求められるサイトや、フィッシング詐欺に悪用されないよう対策するのに適している。

脆弱性を抱え、盗聴・改ざんのリスクもあるSSL通信

SSLによる暗号化通信では、たびたび脆弱性も報告されている。機密情報が扱われる暗号化通信は、悪意のある攻撃者のターゲットになりやすく、その被害も拡大する恐れがある。具体的には、過去に以下のような脆弱性が指摘されてきた。

・Heartbleed

SSL通信を実装するライブラリOpenSSLからデータが不正に読み取られるという手口が2014年に報じられた。ログが残されずにシステムメモリーから情報が漏えいするため、大きな被害を生む危険性が指摘された。脆弱性を修正したOpenSSLのバージョンを適用し、対応が行われた。

キーワード事典「Heartbleed」

https://eset-info.canon-its.jp/malware_info/term/detail/00041.html

・POODLE

SSL3.0が利用禁止になる原因となった、深刻な脆弱性として知られている。WebブラウザーとWebサーバー間でやり取りされるデータのうち、クッキー等に保存された個人情報・機密情報が盗聴されてしまう。Webブラウザーを最新のものにアップデートし、Webサーバー側でもSSL3.0を無効にして、最新のTLSを利用しなければならない。

・FREAK

2015年に複数のライブラリで発見された脆弱性であり、強度の弱い暗号鍵を狙い、通信内容を盗聴・改ざんする。該当するライブラリを無効化し、強固な暗号システムを採用したライブラリに更新することで対応がなされた。

上記のような脆弱性を受け、送信データを複雑なハッシュ値に変換できるよう、SSLではハッシュ・アルゴリズムとしてSHA-2が推奨されている。ハッシュ・アルゴリズムには、ハッシュ値を生成する長さによってバリエーションがあり、SHA-2(SHA-256)が一般的とされる。

2010年からアメリカ国立標準技術研究所(NIST)により、SHA-1からSHA-2への移行が推奨となった。今後、さらにセキュリティが強化されたSHA-3への移行が見込まれている。

SSLを用いてVPNを実現するという選択肢も

近年は、パソコンやスマホなどのモバイル端末が支給され、オフィス外から社内システムへアクセスする機会も増えている。リモート環境から社内イントラネットへ接続する場合、SSLを使ってVPNを実現するSSL-VPNが有効とされる。VPNは公共のインターネット回線でも仮想で専用線のような利用を可能にする技術であり、社内イントラネットに設置したVPN装置がSSLの暗号化通信を可能にする。一般的にSSL-VPNは導入コストが高く、それが導入の妨げとなっている。しかし、ユーザーの端末上でWebブラウザーを利用するSonicWALLのような製品であれば、専用ソフトの導入が不要で、導入や運用管理のコストも抑制することができる。

SSL-VPNは、テレワークのように、不特定多数のユーザーが特定のサーバーにアクセスする使い方に適している。一方、異なる拠点間で通信する場合、専用ソフトを導入しても管理コストが一定であるという理由から、より高速な通信が可能になっているIPsec-VPNが採用されることもある。

ビジネス環境の変化により、かつてないほどにコンプライアンスが重視される時代となった。そして、その影響で情報漏えいも厳しく問われることとなり、特に大企業ではセキュリティに対する意識も高まりつつある。セキュリティリスクを適切に評価せず、対策を講じなければ、その被害が大きくなり、経営を揺るがすほどの影響を及ぼす可能性もある。

通信上における情報を確固として守るSSLの技術は、今後も発展していくに違いない。暗号化通信の脅威となる新たなサイバー攻撃の手法は、引き続き高度化していくことが見込まれる。常に最新の暗号化技術をキャッチアップしながら、適切な判断で運用するようにしたい。

"暗号" - Google ニュース

September 03, 2020 at 12:00PM

https://ift.tt/3hXO0vJ

暗号化通信の主要技術「SSL」と「TLS」の相違点とは? - ASCII.jp

"暗号" - Google ニュース

https://ift.tt/2NpiPfs

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

Bagikan Berita Ini

0 Response to "暗号化通信の主要技術「SSL」と「TLS」の相違点とは? - ASCII.jp"

Post a Comment